Por: Joy Chik, presidenta de Identidad y acceso a redes.

Bienvenidos a 2023.

Después de que la pandemia cambiara la forma en que trabajamos, aprendemos, jugamos y administramos nuestras vidas, nos encontramos más conectados que nunca, con un acceso más conveniente a una gama cada vez más amplia de herramientas y experiencias en línea. Pero a medida que nuestra huella digital global continúa con su crecimiento, también lo hace el riesgo de ciberamenazas. Y ahora, la incertidumbre económica desafía los mismos recursos que las organizaciones necesitan para defenderse de los ataques en aumento.

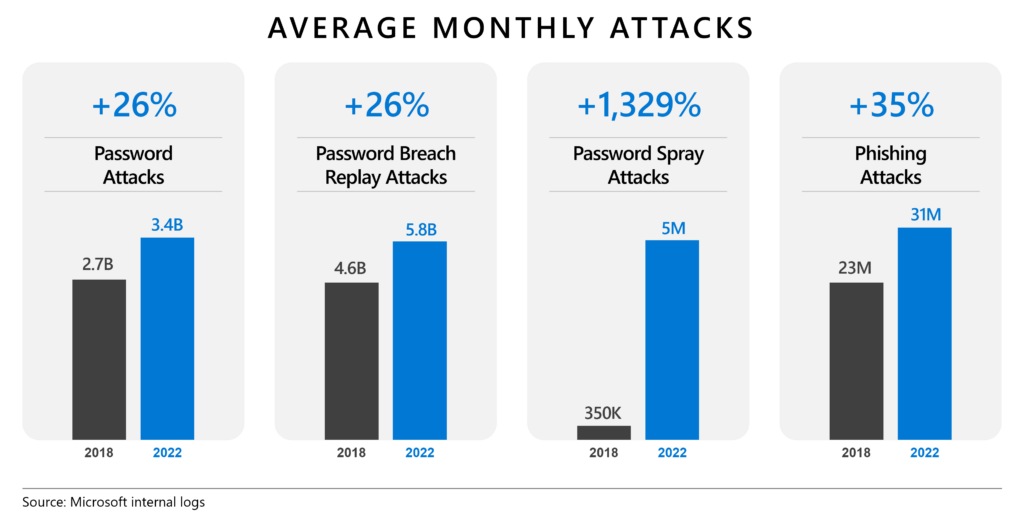

Como primera línea de defensa, la identidad se ha convertido en el nuevo campo de batalla. Esto es evidente por el enorme volumen de ataques que interceptamos en Microsoft.1 Por ejemplo, vemos 1,287 ataques de contraseña cada segundo, o más de 111 millones por día. El año pasado, los ataques de reproducción de violaciones de contraseñas aumentaron a 5,800 millones por mes, mientras que los ataques de phishing aumentaron a 31 millones por mes y los ataques de rociado de contraseñas se dispararon a cinco millones por mes.

Pero está claro que los malos actores no se quedan quietos. Entonces, nosotros tampoco podemos.

A medida que las organizaciones buscan oportunidades para hacer más con menos, sin duda consideran cómo pueden contribuir los equipos de seguridad. Con eso en mente, me gustaría compartir cinco prioridades de identidad para 2023 que darán sus frutos en formas que en verdad se pueden medir:

- Protéjanse contra el compromiso de la identidad mediante un enfoque de «Defensa en Profundidad».

- Modernicen la seguridad de la identidad para hacer más con menos.

- Protejan el acceso de manera integral a través de configurar soluciones de identidad y acceso a la red para que funcionen juntas.

- Simplifiquen y automaticen el gobierno de la identidad.

- Verifiquen usuarios remotos de una manera más económica, rápida y confiable.

Al adoptar las más recientes innovaciones de identidad, pueden proteger mejor tanto su patrimonio digital como su presupuesto.

1. Protéjanse contra el compromiso de la identidad mediante un enfoque de «Defensa en Profundidad».

Si bien los ataques de credenciales mantienen todavía una efectividad devastadora, los ciberdelincuentes también escalan en formas que son mucho más difíciles de detectar; por ejemplo, eludir la autenticación multifactor básica y manipular a los usuarios para que renuncien a sus credenciales o segundos factores. También se infiltran en las organizaciones a través de sus proveedores, rastrean los repositorios de GitHub en busca de credenciales incrustadas en el código y roban tokens. Los atacantes más sofisticados y mejor financiados incluso intentan apoderarse de la infraestructura que emite tokens.

La protección de las cuentas de usuario es fundamental, pero ya no es suficiente. Ahora ustedes deben proteger cada capa de su ecosistema de identidad, incluidas las identidades no humanas o de carga de trabajo, además de la infraestructura que proporciona, almacena y administra todas sus identidades. Su mejor apuesta es un enfoque de Defensa en Profundidad que requiere una estrecha colaboración entre su centro de operaciones de seguridad (SOC, por sus siglas en inglés) y los equipos de identidad:

- Gestión de la postura de seguridad: supervisión de los sistemas de identidad de su organización e identificación de configuraciones incorrectas, vulnerabilidades, y políticas y controles inexistentes o incorrectos.

- Protección y remediación en tiempo real con identidad: aplicación de políticas de Acceso Condicional basadas en el riesgo agregado de múltiples fuentes sobre cualquier actividad sospechosa relacionada con cuentas de usuario en el directorio.

- Detección e investigación de amenazas de identidad: examen de señales de todos los rincones de su patrimonio digital para revelar patrones anómalos demasiado sutiles para que cualquier herramienta individual o equipo los detecte.

Para ayudarlos con su enfoque de Defensa en Profundidad, Microsoft proporciona experiencias unificadas y personalizables en Microsoft Entra, Microsoft Defender for Identity y Microsoft Sentinel.

El primer paso que pueden tomar, y su mejor retorno de la inversión, es activar la autenticación multifactor, una función incluida con cada suscripción a Microsoft Azure Active Directory (Azure AD), parte de Microsoft Entra.2 En nuestra experiencia, de todas las cuentas comprometidos en un solo mes, más del 99.9 por ciento no utilizó la autenticación multifactor. El empleo de métodos de autenticación multifactor resistentes al phishing, como Windows Hello, claves de seguridad y claves de acceso FIDO 2, y la autenticación basada en certificados (CBA, por sus siglas en inglés), reducirá aún más su riesgo. También recomendamos bloquear la autenticación heredada, porque los protocolos menos seguros como POP e IMAP no pueden aplicar la autenticación multifactor.3

Por dónde empezar: Obtengan más información sobre Azure AD y Microsoft Defender.

2. Modernicen la seguridad de la identidad para hacer más con menos

Puede ser tentador apegarse a las tecnologías heredadas cuando están probadas, son familiares y hacen un buen trabajo por ahora, como un automóvil viejo que logra llevarlos al trabajo incluso con la luz de advertencia del motor encendida. Es comprensible que estén preocupados por la interrupción del negocio y el costo de la transición de lo antiguo a lo nuevo, pero las «colchas de retazos» de tecnologías inflexibles y mal integradas son costosas de mantener y dejan brechas en sus defensas. Y dado que los ciberdelincuentes continúan con la innovación de sus tácticas, su riesgo solo aumentará.

Las soluciones de identidad modernas y nativas de la nube, como Microsoft Entra, son más resilientes, más escalables y más seguras contra las amenazas modernas. También están mejor equipados para adaptarse a los rápidos cambios en los productos, servicios y procesos comerciales necesarios para competir en el impredecible entorno comercial actual. Ustedes pueden aumentar de manera significativa la agilidad comercial, fortalecer mejor su entorno contra amenazas futuras y ahorrar dinero al aprovechar las características avanzadas e integradas disponibles en Microsoft Entra.

La modernización es menos desalentadora si la dividen en proyectos bien definidos y con plazos definidos con beneficios claros. Comiencen por migrar fuera de Active Directory Federation Services (AD FS) para simplificar su entorno y retirar esos servidores locales (si CBA ha sido un obstáculo para ustedes, ahora está disponible en Microsoft Entra).4 A continuación, conecten aplicaciones preintegradas a Azure AD para obtener ventajas como el inicio de sesión único.5 Por último, hagan un inventario de su entorno de seguridad, consoliden cualquier herramienta redundante para reducir su carga de administración y apliquen los ahorros de su suscripción a otras prioridades.

Por dónde empezar: si usan AD FS, exploren los beneficios de modernizar las capacidades de identidad y acceso.

3. Protejan el acceso de manera integral a través de configurar soluciones de identidad y acceso a la red para que funcionen juntas

Como sabe cualquier fanático de los deportes, los defensores con una alta calificación son mucho más efectivos cuando se comunican y trabajan juntos. Ustedes pueden fortalecer su postura de seguridad general mediante la integración de herramientas que en la actualidad funcionan en silos. Por ejemplo, muchas organizaciones emplean soluciones de acceso a la red que reconocen los riesgos relacionados con los dispositivos y la red y evitan que los malhechores crucen la red para comprometer las aplicaciones locales y heredadas basadas en la web. Pero muchas de estas herramientas carecen de un conocimiento profundo de la identidad, lo que puede debilitar su postura de acceso seguro.

Aplicar un enfoque de Confianza Cero (Zero Trust) significa verificar de manera explícita cada solicitud de acceso a través de la utilización de cada señal disponible. Pueden obtener la imagen más detallada del riesgo de la sesión al combinar todo lo que sabe la solución de acceso a la red sobre la red y el dispositivo con todo lo que sabe la solución de identidad sobre la sesión del usuario.

Si su proveedor de acceso a la red es parte del programa Microsoft Secure Hybrid Access, ustedes pueden integrar su solución con Azure AD.6 De esta manera, las aplicaciones locales y las aplicaciones basadas en web heredadas o personalizadas que protegen con su solución de acceso a la red también obtienen muchos de los mismos beneficios que disfrutan las aplicaciones preintegradas.7

Por dónde comenzar: aprendan a integrar su solución de acceso a la red con Azure AD.

4. Simplifiquen y automaticen el gobierno de la identidad

Los esfuerzos de concientización y mitigación de seguridad a menudo se enfocan en proteger su organización de amenazas externas, como piratas informáticos que emplean credenciales robadas o fáciles de adivinar. Pero las amenazas también pueden ser internas. Por ejemplo, los usuarios tienden a acumular acceso a aplicaciones y recursos que ya no necesitan. Del mismo modo, las organizaciones a veces se olvidan de eliminar el acceso otorgado a los colaboradores externos cuando finalizan los proyectos o contratos. Las organizaciones incluso descubren cuentas aún activas de exempleados que conservan el acceso a recursos críticos.

Aquí es donde entra en juego el gobierno de la identidad. Debido a que el gobierno ayuda a reducir el riesgo interno, ya sea por simple negligencia o malversación real, es fundamental para organizaciones de todos los tamaños, geografías e industrias. Microsoft Entra Identity Governance es una solución completa de gobierno de identidades que los ayuda a cumplir con los requisitos reglamentarios mientras aumentan la productividad de los empleados a través de derechos en tiempo real, de autoservicio y basados en flujos de trabajo. Amplía las capacidades ya disponibles en Azure AD al agregar flujos de trabajo de ciclo de vida, separación de tareas y aprovisionamiento en la nube para aplicaciones locales. Debido a que se entrega en la nube, Microsoft Entra Identity Governance se adapta a entornos híbridos y de nube complejos, a diferencia de las soluciones puntuales de gobierno de identidad locales tradicionales.

Si ya tienen una solución de control de identidad, ahorrarán dinero, reducirán la complejidad y cerrarán las brechas de seguridad al consolidar múltiples soluciones puntuales y adoptar una solución que crezca con ustedes.

Por dónde empezar: obtengan más información sobre Microsoft Entra Identity Governance Preview y pruébenlo gratis hoy.

5. Verifiquen usuarios remotos de una manera más económica, rápida y confiable

La verificación de identidad para clientes y empleados es un gasto significativo para muchas organizaciones. Cuando las personas solicitan admisiones escolares, préstamos y trabajos, se dedica mucho tiempo a la recopilación y verificación manual de documentos para demostrar la edad, la ciudadanía, los ingresos, las habilidades, la experiencia profesional y más. Si recopilan y almacenan dicha información en una base de datos centralizada, entonces ustedes son responsables de todo lo necesario para asegurarla y protegerla por completo. Esto no solo crea un riesgo para ustedes, sino que también crea un riesgo para sus empleados o clientes: de manera natural, quieren controlar quién accede a su información personal y cómo se utiliza.

Las credenciales verificables introducen el concepto de una autoridad de confianza por reclamo. La autoridad de confianza completa una credencial con un reclamo sobre ustedes que pueden almacenar de manera digital. Por ejemplo, un oficial de crédito puede confirmar su empleo actual a través de solicitar credenciales digitales emitidas por su empleador y verificándolas en tiempo real. Nuestra implementación basada en estándares, Microsoft Entra Verified ID, ayuda a las organizaciones a reducir la carga de la verificación de identidad y simplificar procesos como la incorporación de nuevos empleados. Desde que lo lanzamos en agosto de 2022, los clientes de todo el mundo ya comenzaron a usarlo para agilizar los procesos de verificación.

Verified ID está en la actualidad disponible para todos los clientes de Azure AD sin cargo adicional. Pueden usar las API para crear aplicaciones personalizadas con verificación de identidad integrada simple y respetuosa con la privacidad.8

Por dónde empezar: Obtengan más información sobre la Verified ID.

Microsoft puede ayudarlos a proteger más con menos

Al comenzar el nuevo año, las estrategias descritas en este blog pueden ayudarlos a tomar decisiones difíciles sobre dónde enfocar sus energías y cómo empoderar a su organización para hacer más con menos. Nuestras recomendaciones provienen de atender a miles de clientes, colaborar con la industria y proteger la economía digital de las amenazas en constante evolución. Esperamos continuar nuestra asociación con ustedes, desde las interacciones diarias hasta la planificación de la implementación conjunta y los comentarios directos que informan nuestra estrategia. Como siempre, seguimos comprometidos con la creación de los productos y las herramientas que necesitan para defender su organización a lo largo de 2023 y más allá.

Conozcan más sobre Microsoft Entra.

Para obtener más información sobre las soluciones de seguridad de Microsoft, visiten nuestro sitio web. Agreguen a Favoritos el blog de Seguridad para mantenerse al día con nuestra cobertura experta en asuntos de seguridad. Además, síganos en @MSFTSecurity para conocer las últimas noticias y actualizaciones sobre ciberseguridad.

1Your Pa$$word doesn’t matter, Alex Weinert. 9 de julio de 2019.

2How it works: Azure AD Multi-Factor Authentication, Microsoft. 25 de agosto de 2022.

3New tools to block legacy authentication in your organization, Alex Weinert. 12 de marzo de 2020.

4Overview of Azure AD certificate-based authentication, Microsoft. 18 de octubre de 2022.

5What is single sign-on in Azure Active Directory? Microsoft. 7 de diciembre de 2022.

6Secure hybrid access through Azure AD partner integrations, Microsoft. 8 de julio de 2022.

7Benefits of migrating app authentication to Azure AD, Microsoft. 15 de diciembre de 2022.

8Request Service REST API, Microsoft. 4 de septiembre de 2022.